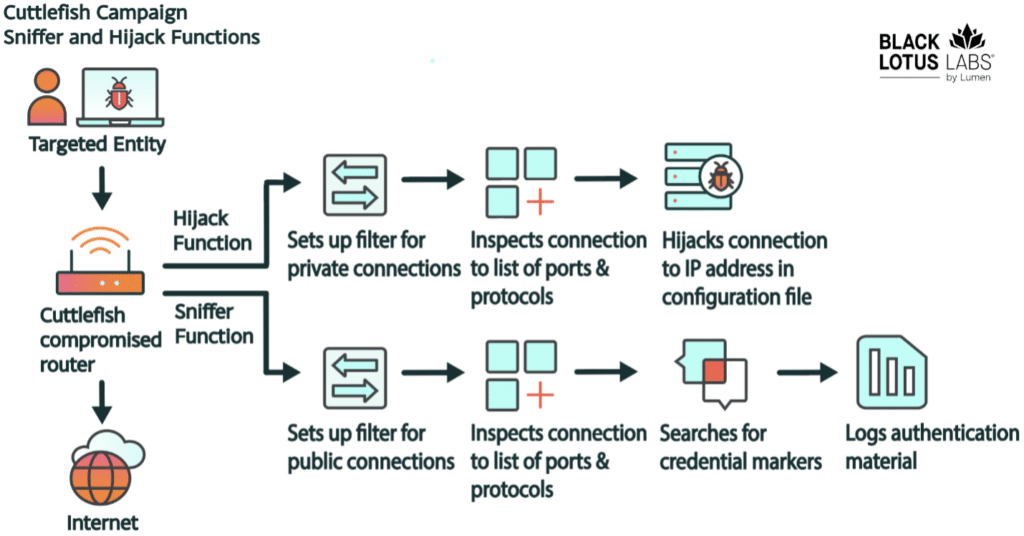

연구원들은 최근 네트워킹 장비, 특히 엔터프라이즈급 소규모 사무실/홈 오피스(SOHO) 라우터를 표적으로 삼아 인접한 근거리 통신망에서 라우터를 전송하는 웹 요청에서 발견된 인증 자료를 훔치는 새로운 악성코드인 "Cuttlefish"를 추적했습니다. LAN).

악성 코드를 조사한 Lumen Technologies의 Black Lotus Labs는 Cuttlefish가 손상된 라우터를 통해 다시 프록시 또는 VPN 터널을 생성하여 비정상적인 로그인 기반 분석을 우회하여 데이터를 유출한 다음 훔친 자격 증명을 사용하여 대상 리소스에 액세스한다고 밝혔습니다.

또한 이 악성코드는 일반적으로 내부 네트워크 내 통신과 관련된 개인 IP 주소 연결을 위해 HTTP 및 DNS 하이재킹을 수행할 수 있는 능력도 갖추고 있습니다.

연구원들은 Cuttlefish 악성 코드 플랫폼이 표적 네트워크 에지 뒤에 있는 사용자와 장치로부터 데이터를 캡처하기 위한 제로 클릭 접근 방식을 제공한다고 밝혔습니다.

“이 악성 코드에 의해 침투된 네트워크 장비를 통해 전송된 모든 데이터는 잠재적으로 노출될 수 있습니다. 이 악성 코드군을 그토록 교활하게 만드는 것은 개인 IP 주소에 대한 연결을 위해 HTTP 및 DNS 하이재킹을 수행하는 능력입니다.”라고 연구원들은 블로그 게시물에서 경고했습니다.

“Cuttlefish는 대기 상태에서 수동적으로 패킷을 스니핑하며 사전 정의된 규칙 세트에 의해 트리거될 때만 작동합니다. Cuttlefish가 사용하는 패킷 스니퍼는 공용 클라우드 기반 서비스에 중점을 두고 인증 자료를 획득하도록 설계되었습니다.”

출처: Black Lotus Labs

Black Lotus Labs에 따르면 이 악성코드는 최소 2023년 7월 27일부터 활성화되었으며 이전 반복을 나타내는 코드 참조가 있습니다. 최신 캠페인은 2023년 10월부터 2024년 4월까지 진행되었습니다.

“감염 패턴은 독특했습니다. 감염의 99%가 터키 내에서 주로 두 통신 제공업체에서 발생했기 때문입니다. 이 두 통신 회사는 감염의 약 93%(600개의 고유 IP 주소)를 차지했습니다. 소수의 비터키인 피해자에는 글로벌 위성 전화 제공업체와 관련된 고객의 IP 주소와 잠재적인 미국 기반 데이터 센터가 포함되었습니다.”라고 회사는 덧붙였습니다.

Black Lotus Labs는 Cuttlefish가 여러 속성을 병합하고 경로 조작, 연결 하이재킹, 수동 스니핑 기능을 사용하는 능력을 갖추고 있기 때문에 네트워킹 장비 기반 악성 코드의 최신 적응을 대표한다고 믿고 있습니다.

위협 행위자는 훔친 키 자료를 사용하여 대상 엔터티와 관련된 클라우드 리소스를 복구할 뿐만 아니라 해당 클라우드 생태계에서 발판을 확보합니다.

"이러한 자격 증명 마커에는 사전 정의된 문자열 목록이 포함되어 있으며, 그 중 일부는 "사용자 이름", "암호" 또는 "access_token"과 같이 일반적인 것처럼 보이지만 다른 일부는 "aws_secret_key" 및 "cloudflare_auth_key"와 같이 훨씬 더 표적화되어 있다고 연구원은 말했습니다.

특정 마커 중 상당수는 Alicloud, AWS, Digital Ocean, CloudFlare 및 BitBucket과 같은 클라우드 기반 서비스와 연결되어 있습니다.

연구원들은 "전송 중에 자격 증명을 캡처하면 위협 행위자가 기존 네트워크 경계와 동일한 유형의 로깅이나 제어 기능이 없는 클라우드 리소스에서 데이터를 복사할 수 있습니다."라고 경고했습니다.

현재 연구원들은 라우터의 초기 감염 여부를 확인할 수 없습니다. Black Lotus Labs는 기업 네트워크 방어자가 지오펜싱 및 ASN 기반 차단을 우회하는 주거용 IP 주소에서 시작된 경우에도 취약한 자격 증명 및 의심스러운 로그인 시도에 대한 공격을 찾아볼 것을 권장합니다.

또한 SOHO 라우터를 사용하는 소비자는 정기적으로 재부팅하고 보안 업데이트와 패치를 설치해야 합니다.

또한 SOHO 라우터를 관리하는 조직은 장치가 일반적인 기본 비밀번호에 의존하지 않도록 해야 합니다.

*참조한 원본 글: https://www.techworm.net/2024/05/malware-target-router-steal-password.html

새로운 피싱 방식 - 캠페인으로 인스타그램 백업 코드 훔쳐

Trustwave SpiderLabs는 계정에 제공되는 2단계 인증(2FA)을 우회하여 피해자의 Instagram 백업 코드를 훔치는 것을 목표로 하는 새로운 유형의 Instagram "저작권 침해" 피싱 이메일을 발견했습니다. 이중 인

icandothat.tistory.com

'알면 써먹기 좋은 지식' 카테고리의 다른 글

| 10억 개가 넘는 안드로이드 기기에 이러한 취약한 앱이 설치되어 있습니다. (0) | 2024.05.04 |

|---|---|

| 해커가 Gitlab 비밀번호를 재설정하고 이메일로 비밀번호를 얻을 수 있습니다 (0) | 2024.05.04 |

| Microsoft의 KB5036893/KB5036892 업데이트로 인해 Windows 11 및 10에서 VPN이 중단되었습니다. (0) | 2024.05.04 |

| R 프로그래밍의 심각한 취약점으로 인해 공급망 공격이 허용됨 (0) | 2024.05.04 |

| "Apple 사용자가 예기치 않게 Apple ID에서 로그아웃되었습니다." 해결 방법 (0) | 2024.05.04 |

댓글